Un nuevo comienzo

Desde los jeroglíficos tallados en piedra en el Antiguo Egipto hasta los mensajes codificados de la Primera Guerra Mundial, la humanidad ha buscado maneras de proteger sus secretos. Hoy en día, aunque nuestros datos viajan por internet a la velocidad de la luz, la idea sigue siendo la misma: que nadie pueda leerlos sin permiso.

Durante siglos, hemos confiado en sistemas de seguridad tradicionales para mantener a salvo nuestra información. Y han funcionado… hasta ahora. Porque hay un nuevo jugador en el campo: la computación cuántica. Su increíble poder de cálculo podría romper, en cuestión de horas, sistemas que hoy consideramos “irrompibles”.

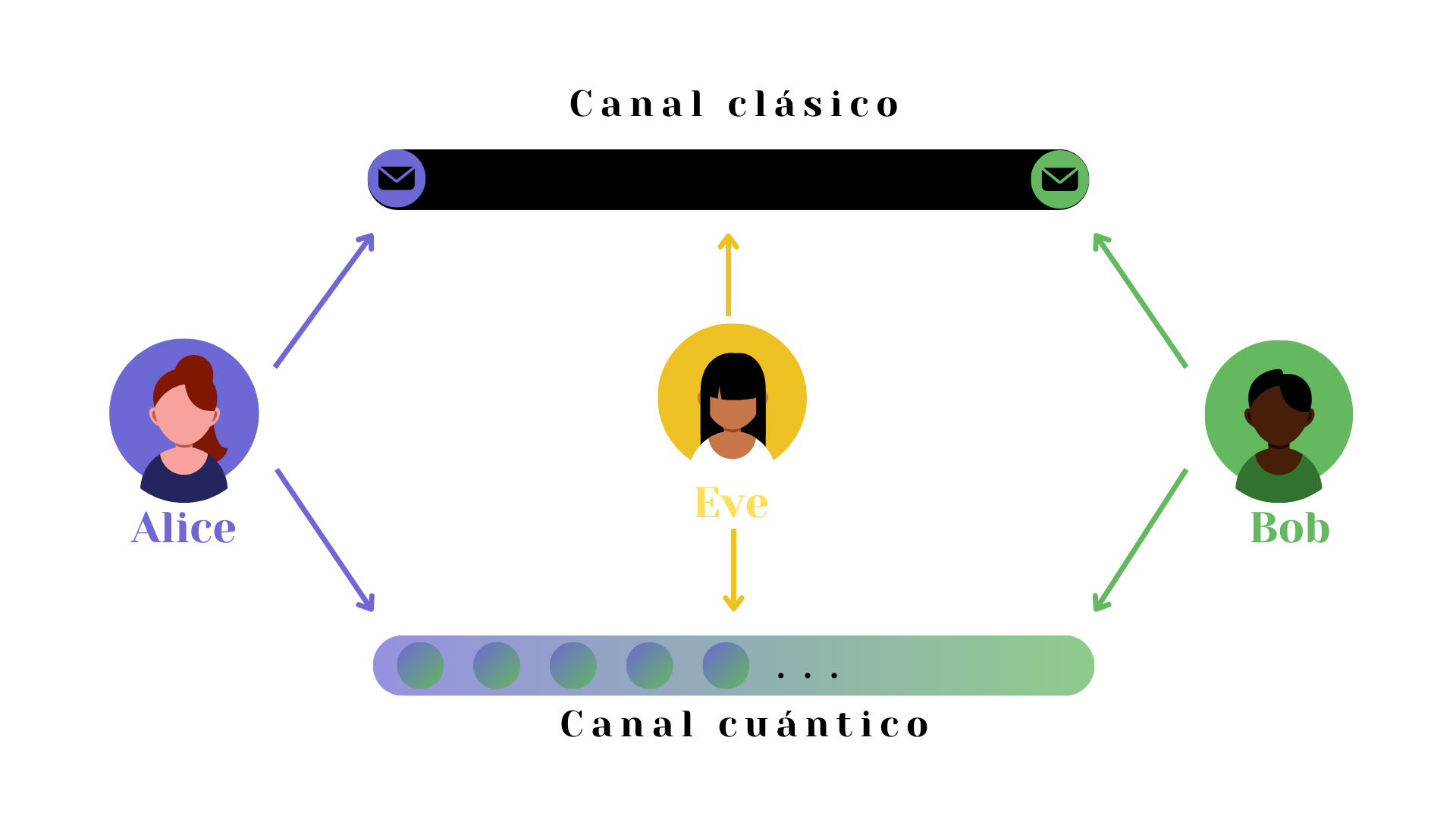

Pero la buena noticia es que la misma física cuántica también nos da las herramientas para protegernos: la criptografía cuántica.

¿Y después?

Aunque todavía hay retos —como la distancia máxima que puede cubrir un cable de fibra óptica—, la criptografía cuántica se perfila como un pilar de la ciberseguridad del futuro. Desde proteger datos médicos hasta resguardar transacciones financieras y comunicaciones gubernamentales, sus aplicaciones son enormes.

La próxima vez que escuches “computación cuántica” en las noticias, recuerda: no solo es poder de cálculo, también es el arte de guardar secretos como nunca antes.